แฮกเกอร์ที่ได้รับการสนับสนุนจากรัฐบาลใช้ ransomware เป็นช่องทางในการจารกรรมทางไซเบอร์

มีความเป็นไปได้ว่า กลุ่มภัยคุกคามถาวรขั้นสูง (APT) ที่รัฐบาลจีนสนับสนุนจะปรับใช้ ransomware อายุสั้น (ransomware ที่ Private key จะถูกทำลายอยู่รวดเร็ว) เพื่อปกปิดวัตถุประสงค์ในการปฏิบัติงานและยุทธวิธีที่แท้จริง

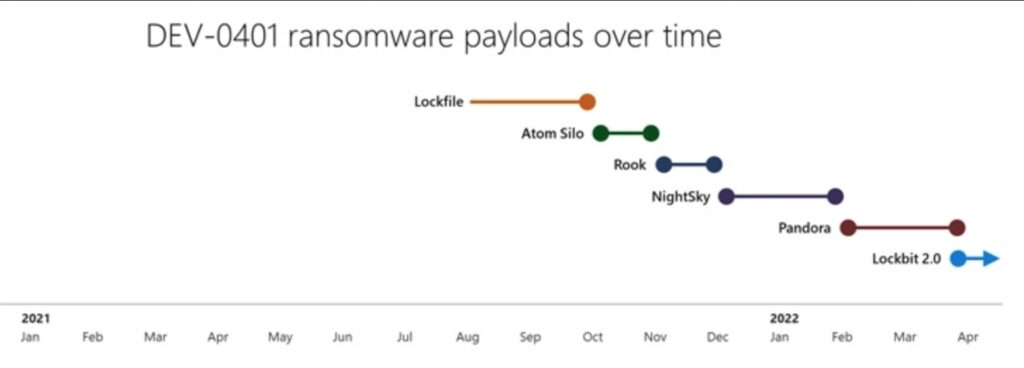

กลุ่ม Hacker ในนาม Bronze Starlight โดย Secureworks มีส่วนเกี่ยวข้องกับการติดตั้ง ransomware หลังการบุกรุก โดยใช้ ransomware เช่น LockFile, Atom Silo, Rook, Night Sky, Pandora และ LockBit 2.0

นักวิจัยกล่าวในรายงานฉบับใหม่ว่า “ransomware สามารถเบี่ยงเบนความสนใจของผู้ตอบสนองต่อเหตุการณ์จากการระบุเจตนาที่แท้จริงของผู้คุกคาม และลดโอกาสในการระบุกิจกรรมที่เป็นอันตรายไปยังกลุ่มภัยคุกคามของจีนที่ได้รับการสนับสนุนจากรัฐบาล” “ในแต่ละกรณี ransomware กำหนดเป้าหมายไปยังเหยื่อจำนวนน้อยในช่วงเวลาสั้นๆ ก่อนที่มันจะยุติการดำเนินการ ซึ่งเห็นได้ชัดว่าเป็นการถาวร”

Bronze Starlight ซึ่งเปิดใช้งานตั้งแต่กลางปี 2564 ยังถูกติดตามโดย Microsoft ภายใต้ชื่อเล่นคลัสเตอร์ภัยคุกคาม DEV-0401 โดยยักษ์ใหญ่ด้านเทคโนโลยีเน้นย้ำถึงการมีส่วนร่วมในทุกขั้นตอนของวงจรการโจมตีของ ransomware ตั้งแต่การเข้าถึงเบื้องต้นจนถึงการใช้งานเพย์โหลด

ต่างจากกลุ่ม RaaS (Ransomware as a Services) อื่นๆ ที่ซื้อการเข้าถึงจากโบรกเกอร์การเข้าถึงเบื้องต้น (IAB) เพื่อเข้าสู่เครือข่าย การโจมตีที่ติดตั้งโดยนักแสดงนั้นมีลักษณะเฉพาะโดยการใช้ช่องโหว่ที่ไม่ได้รับการแก้ไขซึ่งส่งผลต่อ Exchange Server, Zoho ManageEngine ADSelfService Plus, Atlassian Confluence (รวมถึงข้อบกพร่องที่เพิ่งเปิดเผย) และ Apache Log4j

ในปีที่แล้ว กลุ่มนี้ได้รับการกล่าวขานว่า ransomware ที่แตกต่างกันถึง 6 สายพันธุ์ เช่น LockFile (สิงหาคม 2564), Atom Silo (ตุลาคม), Rook (พฤศจิกายน), Night Sky (ธันวาคม), Pandora (กุมภาพันธ์ 2565) ) และล่าสุด LockBit 2.0 (เมษายน)

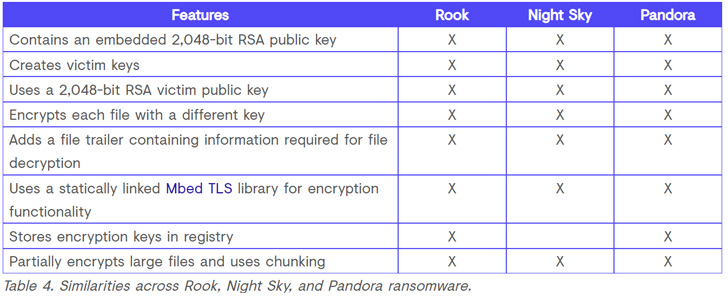

ยิ่งกว่านั้น ความคล้ายคลึงกันได้รับการเปิดเผยระหว่าง LockFile และ Atom Silo ตลอดจนระหว่าง Rook, Night Sky และ Pandora ซึ่งสามตัวหลังมาจาก Babuk ransomware ซึ่งซอร์สโค้ดรั่วไหลในเดือนกันยายนปี 2021 ซึ่งบ่งชี้ถึงผลงานของนักแสดงทั่วไป

“เนื่องจาก DEV-0401 ดูแลรักษาและรีแบรนด์เพย์โหลด ransomware ของตนเองบ่อยครั้ง จึงอาจปรากฏเป็นกลุ่มต่างๆ ในการรายงานที่ขับเคลื่อนด้วยเพย์โหลด และหลบเลี่ยงการตรวจจับและการดำเนินการกับพวกเขา” Microsoft กล่าวเมื่อเดือนที่แล้ว

การเปลี่ยนจาก Pandora เป็น LockBit 2.0 ก็มีความสำคัญเช่นกัน เนื่องจาก “สิ่งนี้อาจบ่งชี้ถึงการเปลี่ยนแปลงใน TTP เป็นเพียงการนำตระกูล ransomware ที่ไม่ได้รับการพัฒนาโดย Bronze Starlight เอง” Marc Burnard จาก Secureworks กล่าวกับ The Hacker News

เมื่อตั้งหลักในเครือข่ายแล้ว เป็นที่ทราบกันว่า Bronze Starlight อาศัยเทคนิคต่างๆ เช่น การใช้ Cobalt Strike และ Windows Management Instrumentation (WMI) สำหรับการเคลื่อนไหวด้านข้าง แม้ว่าจะเริ่มในเดือนนี้ กลุ่มได้เริ่มแทนที่ Cobalt Strike ด้วยเฟรมเวิร์ก Sliver ในการโจมตี .

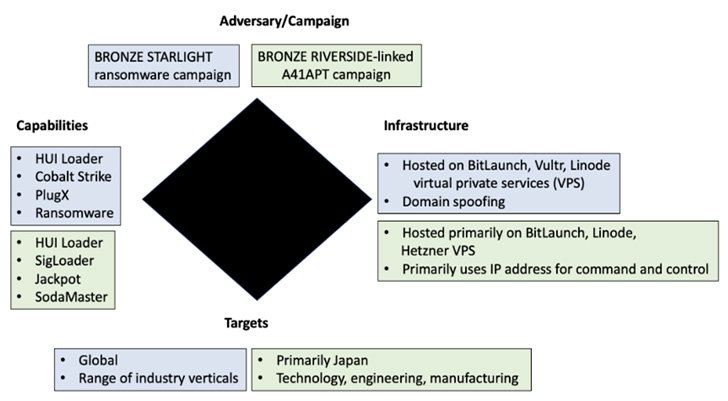

การค้าที่สังเกตได้อื่น ๆ เกี่ยวข้องกับการใช้ HUI Loader เพื่อเปิดใช้เพย์โหลดที่เข้ารหัสในขั้นต่อไป เช่น PlugX และ Cobalt Strike Beacons ซึ่งใช้ส่ง ransomware แต่ก่อนจะได้รับข้อมูลประจำตัวของผู้ดูแลโดเมนที่มีสิทธิพิเศษ

“การใช้ HUI Loader เพื่อโหลด Cobalt Strike Beacon, ข้อมูลการกำหนดค่า Cobalt Strike Beacon, โครงสร้างพื้นฐาน C2 และโค้ดที่ทับซ้อนกัน ชี้ให้เห็นว่ากลุ่มภัยคุกคามเดียวกันนั้นเกี่ยวข้องกับตระกูล ransomware ทั้ง 5 ตระกูลนี้” นักวิจัยอธิบาย

ยิ่งไปกว่านั้น รูปแบบเหยื่อวิทยาที่ครอบคลุม ransomware สายพันธุ์ต่างๆ แสดงให้เห็นว่าเป้าหมายส่วนใหญ่มีแนวโน้มที่จะเป็นที่สนใจมากขึ้นสำหรับกลุ่มที่ได้รับการสนับสนุนจากรัฐบาลจีนซึ่งมุ่งเน้นที่การรวบรวมข่าวกรองระยะยาว

ผู้ที่ตกเป็นเหยื่อรายสำคัญ ได้แก่ บริษัทยาในบราซิลและสหรัฐอเมริกา ซึ่งเป็นองค์กรสื่อในสหรัฐฯ ซึ่งมีสำนักงานอยู่ในจีนและฮ่องกง นักออกแบบและผู้ผลิตชิ้นส่วนอิเล็กทรอนิกส์ในลิทัวเนียและญี่ปุ่น สำนักงานกฎหมายในสหรัฐอเมริกา และแผนกการบินและอวกาศและการป้องกันประเทศ กลุ่มบริษัทอินเดีย

ด้วยเหตุนี้ การดำเนินการของ ransomware นอกจากจะให้วิธีการในการกรองข้อมูลโดยเป็นส่วนหนึ่งของแผนการกรรโชกซ้ำสอง “ชื่อและความอัปยศ” ยังให้ข้อดีสองประการในการที่จะช่วยให้ผู้คุกคามสามารถทำลายหลักฐานทางนิติเวชของกิจกรรมที่เป็นอันตรายและ ทำหน้าที่เบี่ยงเบนความสนใจจากการขโมยข้อมูล

นักวิจัยกล่าวว่า “เป็นไปได้ที่ Bronze Starlight ใช้ ransomware เป็นม่านควันมากกว่าเพื่อผลประโยชน์ทางการเงิน โดยมีแรงจูงใจพื้นฐานในการขโมยทรัพย์สินทางปัญญาหรือทำการจารกรรม”

ที่มา: https://thehackernews.com/2022/06/state-backed-hackers-using-ransomware.html